Recientemente Google tomaba la decisión de eliminar los certificados raiz de la autoridad de certificación estatal china CNNIC de su navegador Chrome (y otros productos de Google) debido a su mala praxis:

As a result of a joint investigation of the events surrounding this incident by Google and CNNIC, we have decided that the CNNIC Root and EV CAs will no longer be recognized in Google products.

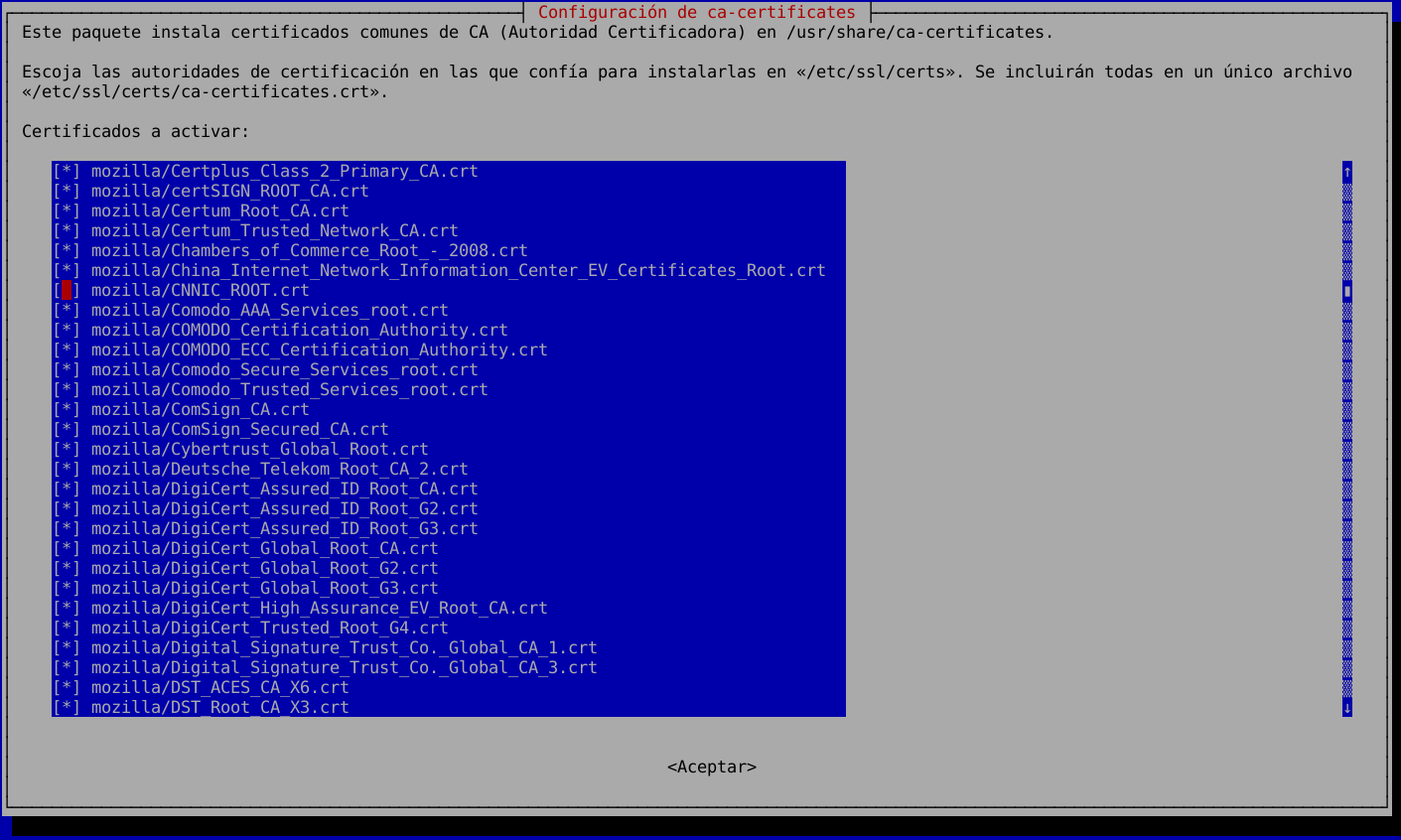

Si queremos hacer lo mismo y eliminar el reconocimiento de ambos certificados en nuestra Debian (lo que específicamente afectará a nuestro navegador Iceweasel pero también a cualquier otro programa que use certificados SSL), lo podemos hacer mediante una interfaz ncurses usando:

dpkg-reconfigure ca-certificates

O podemos hacerlo Unix neckbeard style (¡Toma un

nickel!), echando mano de nuestro editor favorito para

poner un símbolo de exclamación (!) delante de los certificados que no

queremos que se reconozcan de los presentes en

/etc/ca-certificates.conf. En este caso las líneas a modificar son:

mozilla/CNNIC_ROOT.crt

mozilla/China_Internet_Network_Information_Center_EV_Certificates_Root.crt

Luego ejecutamos update-ca-certificates para que se reconstruyan los

enlaces simbólicos y base de datos de certificados de /etc/ssl/certs

(que es lo que realmente usan las bibliotecas de SSL/TLS como OpenSSL) y

listo.

Cualquiera de los dos métodos es equivalente e intercambiable, no hay diferencia excepto las preferencias de interfaz de uso de cada usuario.

Leí un comentario de alguien que explicaba que él había bloqueado todos los certificados de autoridad, y luego había ido desbloqueando exclusivamente aquellos que necesitaban las páginas que habitualmente visitaba, reduciendo la lista, y con ello la superficie de ataque, considerablemente. Tal vez es un método un poco extremo, pero no estaría de más considerarlo viendo cómo la lista de CAs cada vez es más extensa pero a la vez con participantes menos confiables... Esto supone, además, estar atento a las actualizaciones del paquete ca-certificates, por si éste nos introduce nuevos certificados (que estarán activos por defecto) para bloquearlos igualmente.

:wq